ホワイトペーパー、導入事例、

カタログなどはこちらから

ホワイトペーパー、導入事例、

カタログなどはこちらから

注目されるEmotetへの対策はCyber Cleanerで!

Emotetとは、不正メールへの添付ファイルを主な感染経路とし、ファイルを開くことで感染、情報窃盗に加えて他のウイルスの媒介も行う非常に強い感染力を持つマルウェアです。

情報処理推進機構は、2022年2月から3月にかけて、日本国内組織でのEmotetへの感染被害が大幅に拡大しており、情報セキュリティ安心相談窓口では、2022年3月1日~8日に、323件もの相談を受けたと報告しています。

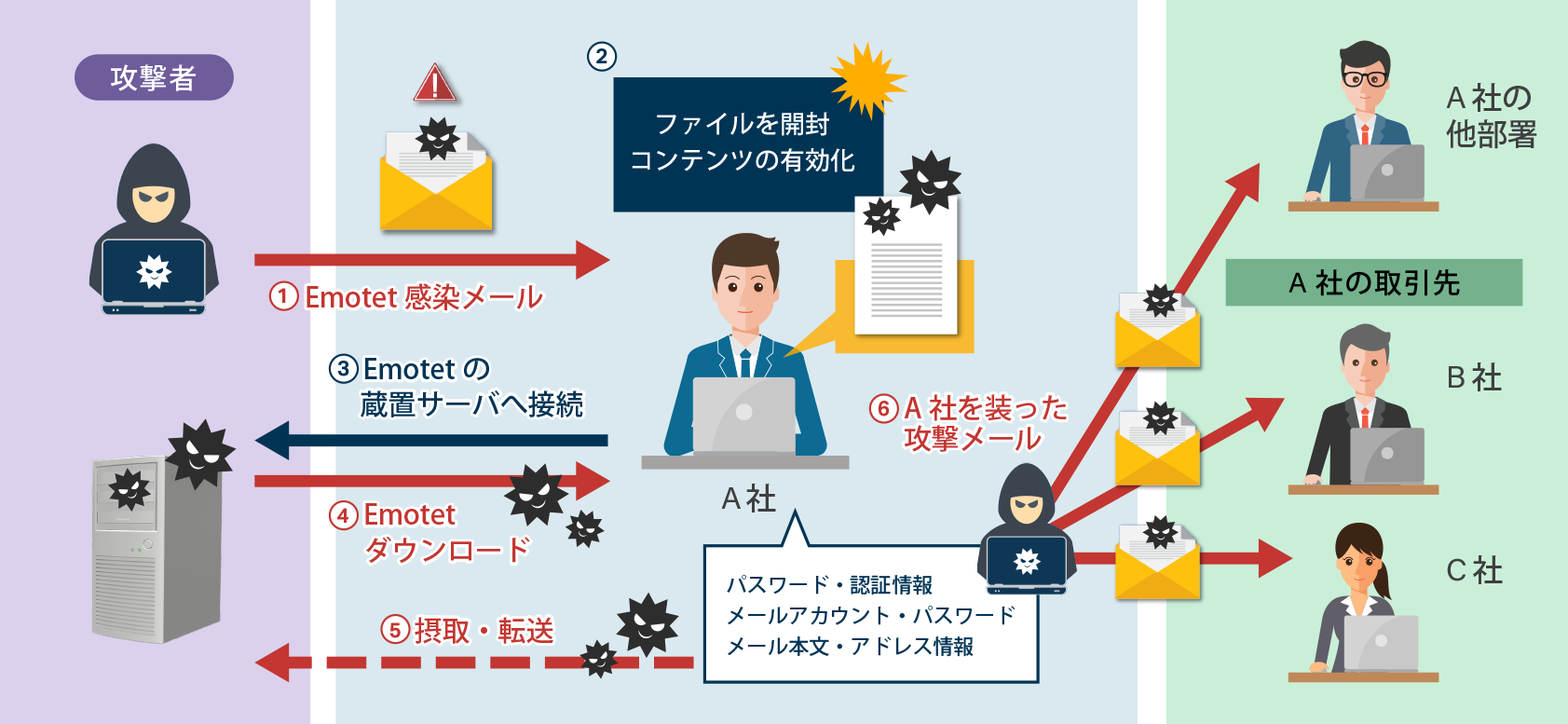

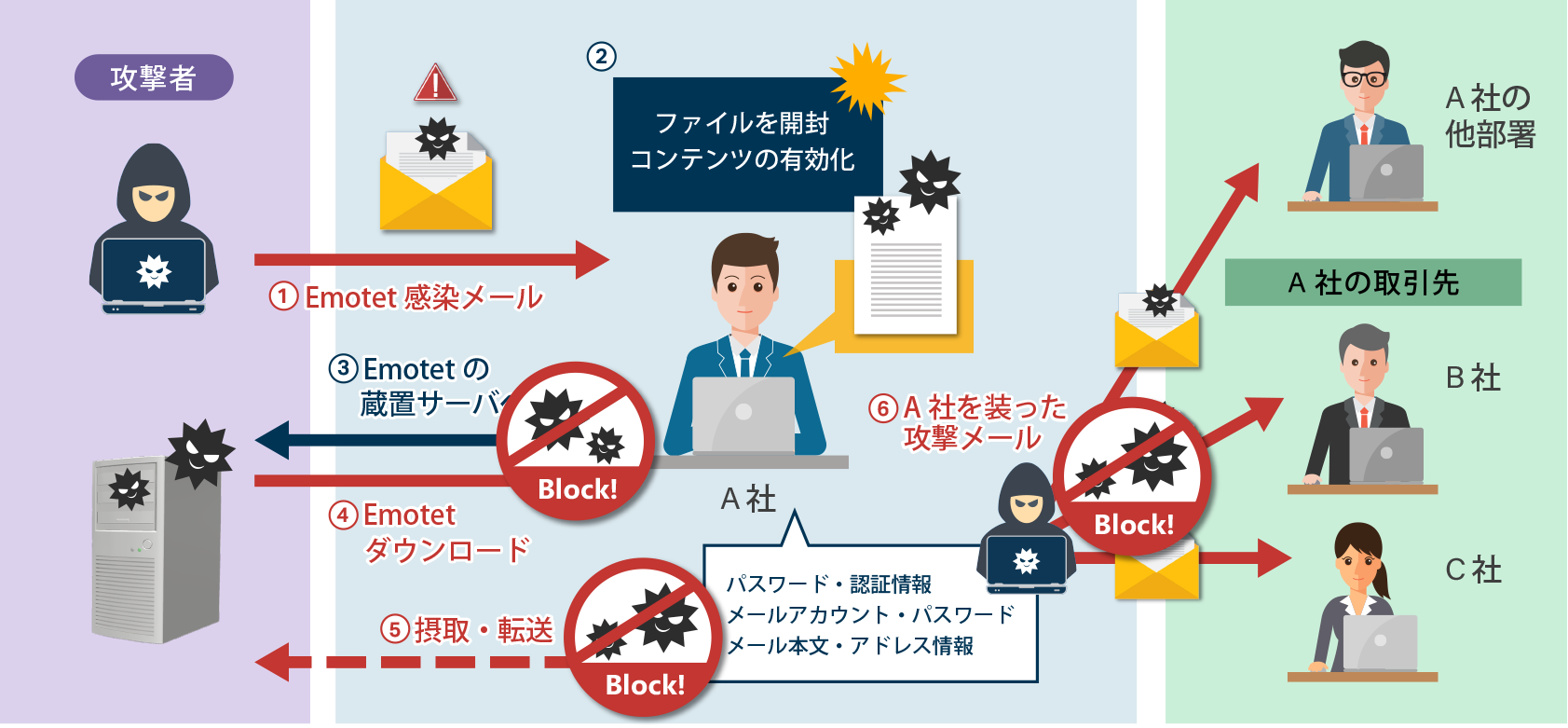

Emotetの感染経路

Emotetは、不正メールに添付されているマクロ付きOfficeファイルから感染します。

メール添付のマクロ付きOfficeファイルはパスワード暗号化されているため、ウイルス対策ソフトでも検出できず、パソコンまで届いてしまいます。

Emotetの感染経路イメージ

図中②で

1:本文中のパスワードを使った添付ファイルの解凍

2:マクロ付きのファイルを開く

3:マクロの有効化

という3ステップをユーザーが実行しない限り、ウイルス実行ファイルのダウンロードが行われず、ウイルス感染には至りません。

しかし、不正メール中に実在の職員の名前が記されているなど、業務上開封してしまいそうな巧妙な文面となっている場合があり、3ステップを実行してしまい、感染するケースが多発しています。

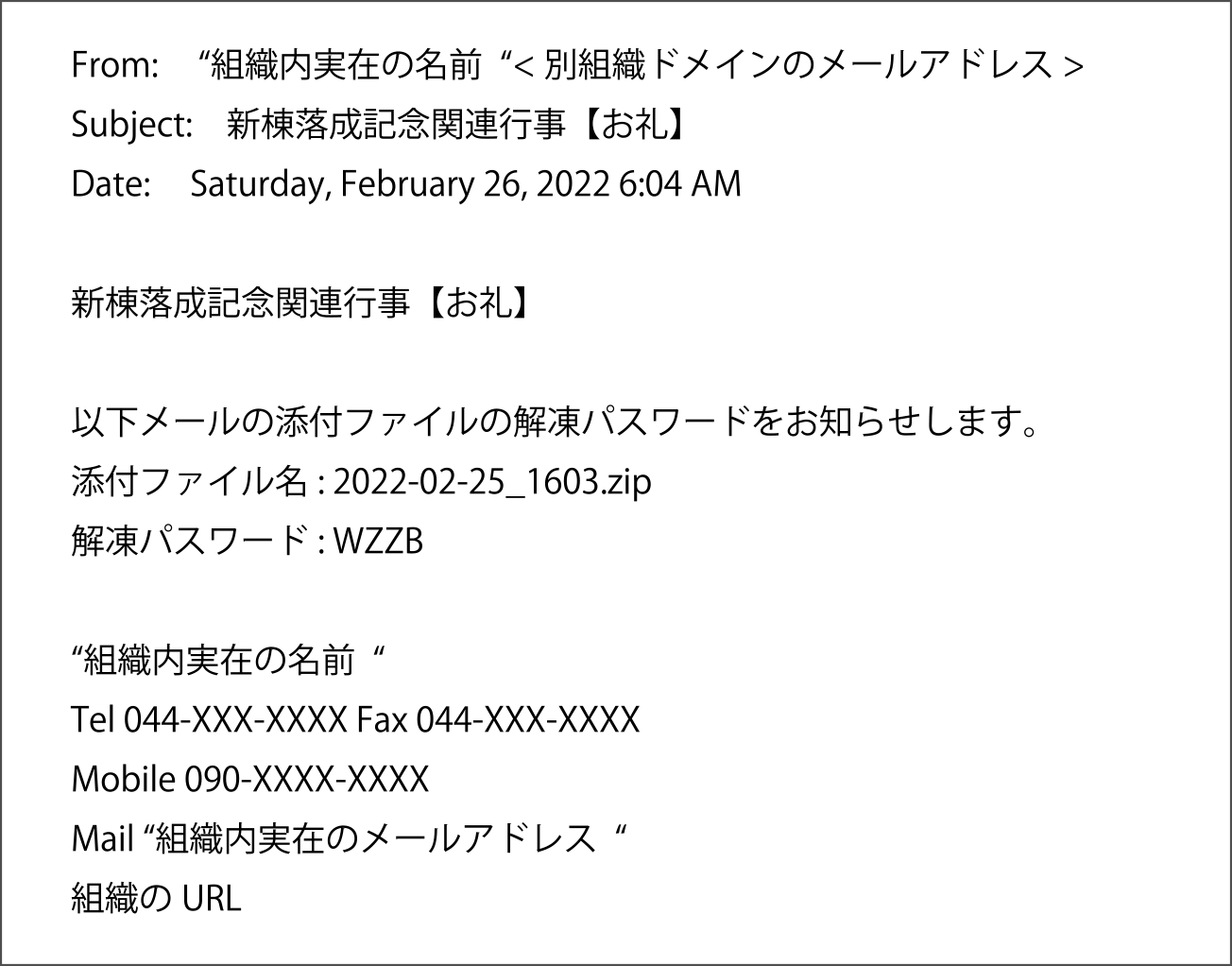

Emotetの不正メール、添付ファイルのイメージ

本文内に添付ファイルの解凍パスワードや組織内の実在職員の名前が記された署名がある。

(本文中の044や090から始まる電話番号はメールごとに変化)

(本文中の044や090から始まる電話番号はメールごとに変化)

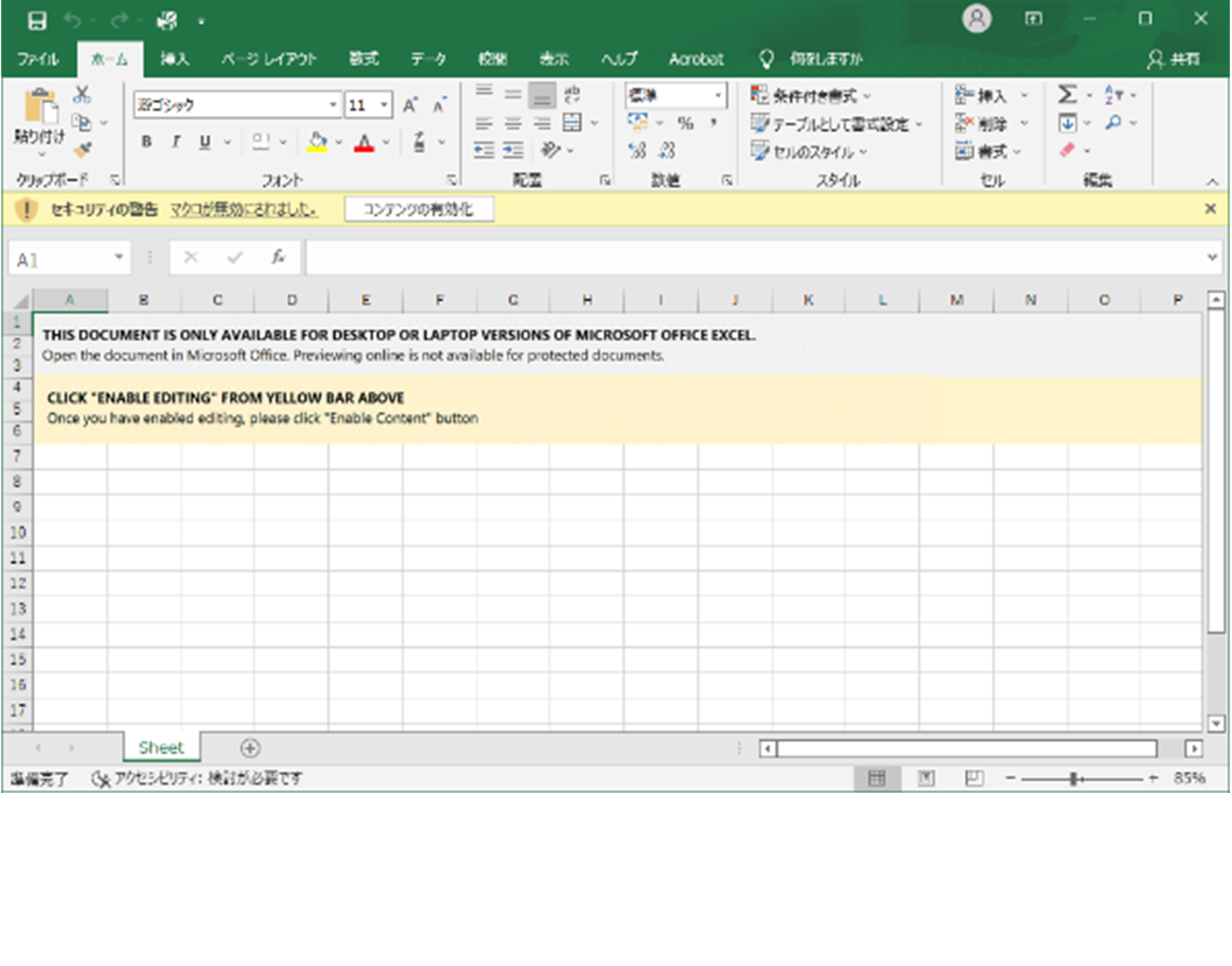

通常の設定ではファイルを開いただけではマクロは実行されず、マクロ実行には[コンテンツ有効化]ボタンをクリックする必要がある。※このマクロは、ウイルスファイルをインターネット上からダウンロードしようとする。

Cyber Cleanerで外部サーバーへのアクセスを遮断!感染を防ぐ!

Cyber Cleanerは、第三者のメールサーバーを経由したメール受信を止めることはできません。 [図中①の経路]

但し、不正メールのリンクや添付ファイルのマクロからのフィッシングやウイルス実行ファイルのダウンロード[図中③④の経路]、感染後の情報漏洩や攻撃者による外部からの操作を防ぐことができます。[図中⑤⑥の経路]

但し、不正メールのリンクや添付ファイルのマクロからのフィッシングやウイルス実行ファイルのダウンロード[図中③④の経路]、感染後の情報漏洩や攻撃者による外部からの操作を防ぐことができます。[図中⑤⑥の経路]